Содержание

Веб-портал

В личном кабинете Веб-портала https://permparking.ru Вы можете пополнить парковочный счет или

платная парковка.

Для этого необходимо пройти процедуру регистрации на сайте https://permparking.ru или если вы уже зарегистрированы войти

под своим логином и паролем в личный

учетная запись.

Оплата

для парковки из личного кабинета есть

осуществляется путем списания средств с виртуального парковочного счета. Если твой

на парковочном счете недостаточно средств для оплаты, вы можете пополнить его в одном из

доступные способы.

ПОПОЛНИТЬ ПАРКОВОЧНЫЙ СЧЕТ

В личном кабинете Портала https://permparking.ru Вы можете пополнить парковочный счет в

одним из следующих способов:

- с помощью

мобильный телефон; - использование

банковская карта; - с помощью Яндекс.Деньги.

Пополнение стоянки

счет с помощью мобильного телефона

.

Внимание!

Доступна возможность пополнения парковочного счета с помощью мобильного телефона

только пользователям, у которых есть номер телефона на вкладке Профиль в личном

учетная запись!

Кому

пополните парковочный счет с помощью мобильного телефона, выполнив следующие действия:

1. Зарегистрируйтесь

Зарегистрируйтесь

на интернет-портале https://permparking.ru или,

если вы уже зарегистрированы, войдите под своим логином и паролем в личный

учетная запись.

2. Нажмите на

Вкладка «Пополнение» и выберите способ «Мобильный телефон».

3. Введите сумму в поле

соответствующее поле, для которого вы хотите пополнить парковочный счет. Нажмите на

Кнопка «Продолжить».

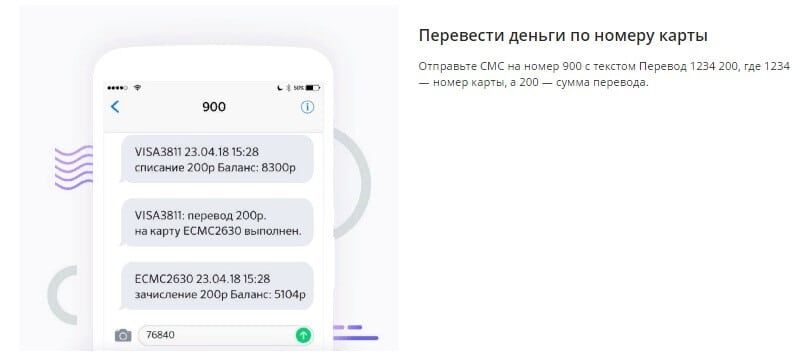

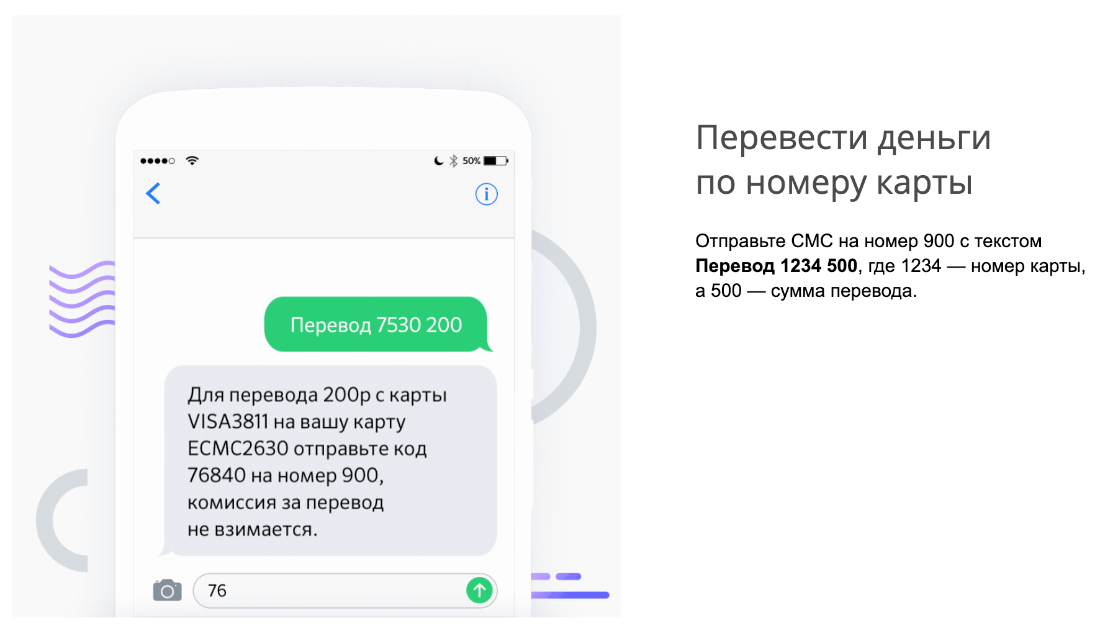

4. На ваш номер телефона будет

получить SMS-сообщение с инструкциями по пополнению парковочного счета.

5. Внимательно прочитайте сообщение

полученный и выполните все шаги в нем.

6. Обязательно дождитесь

сообщение об успешном завершении операции.

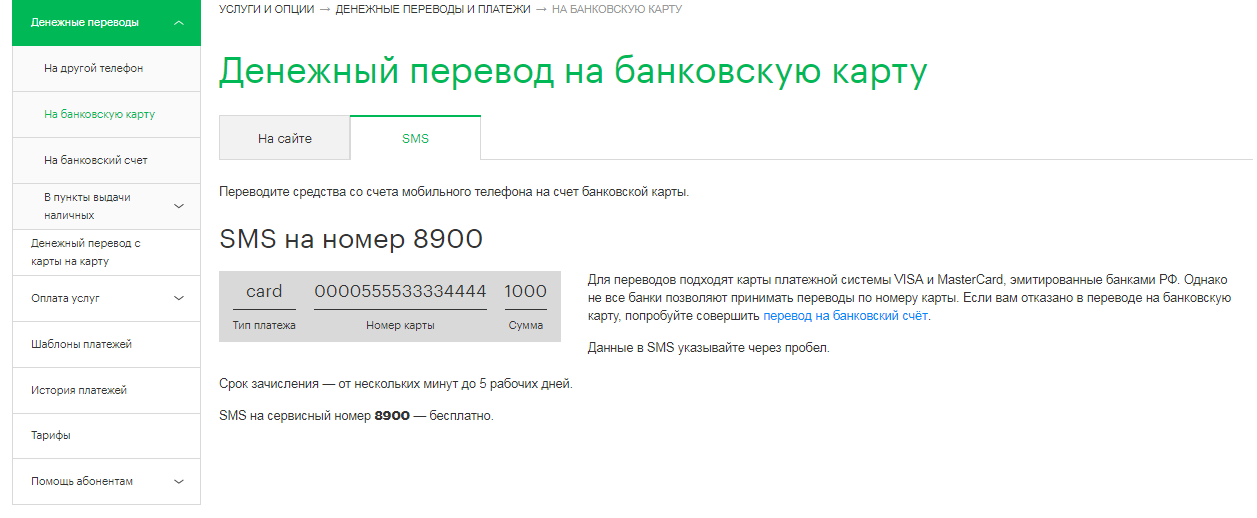

Пополнение парковки

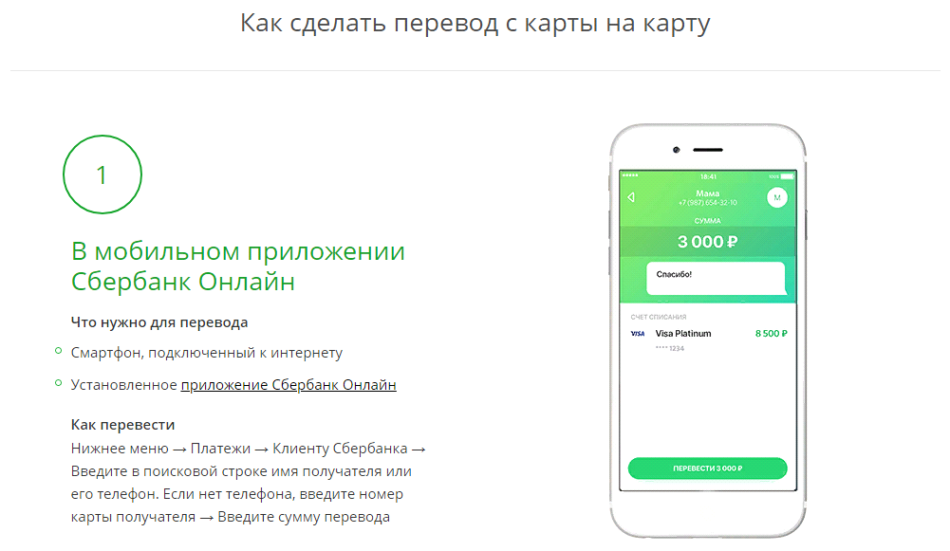

счет с помощью банковской карты (через Сбербанк).

Чтобы пополнить вашу парковку

счет с помощью банковской карты (через Сбербанк) выполните следующие действия:

1. Зарегистрируйтесь

на интернет-портале https://permparking.ru или,

если вы уже зарегистрированы, войдите под своим логином и паролем, чтобы

ваш личный аккаунт.

2. Перейдите в раздел «Верхние

вверх» и выберите способ пополнения счета «Банковская карта» (через Сбербанк).

3. Введите сумму в поле

соответствующее поле, для которого вы хотите пополнить парковочный счет. Нажмите

по кнопке «Перейти к оплате».

4. После нажатия кнопки «Перейти

к оплате» вы будете перенаправлены на страницу платежной системы.

5. Заполните все необходимые поля

данные и нажмите на кнопку «Оплатить». СМС-сообщение с

код подтверждения будет отправлен на ваш номер телефона. Введите его в

соответствующее поле и нажмите кнопку «Отправить».

6. Обязательно дождитесь

сообщение об успешном завершении операции.

Пополнить парковочный счет с помощью

Яндекс.Деньги.

Внимание! Для пополнения парковочного счета таким способом на вашем счете в Яндекс.Деньгах должно быть достаточно средств.

Для пополнения парковочного счета с помощью сервиса Яндекс. Деньги выполните следующие действия:

Деньги выполните следующие действия:

1. Зарегистрируйтесь в системе Яндекс или, если вы уже зарегистрированы, войдите под логином, к которому привязан ваш аккаунт Яндекс.Деньги.

2. В личном кабинете Веб-портала https://permparking.ru перейдите на вкладку «Пополнение» и выберите способ «Яндекс.Деньги».

3. В открывшейся форме укажите сумму, на которую хотите пополнить свой парковочный счет. Нажмите на кнопку «Перейти к оплате».

4. После нажатия на кнопку «Перейти к оплате» вы будете перенаправлены на страницу платежной системы. Проверьте правильность данных и подтвердите платеж, нажав на кнопку «Оплатить».

5. На ваш телефон будет отправлено SMS-сообщение с паролем для подтверждения операции. Введите пароль в соответствующее поле и нажмите кнопку «Оплатить».

6. Обязательно дождитесь сообщения об успешном завершении операции.

7. Для возврата в личный кабинет Web-портала https://permparking. ru нажмите на кнопку «Вернуться в магазин». Вы также увидите сообщение об успешном пополнении счета.

ru нажмите на кнопку «Вернуться в магазин». Вы также увидите сообщение об успешном пополнении счета.

ОПЛАТА ПАРКОВКИ

При наличии достаточного количества средств на парковочном счете Вы можете оплатить парковку в личном кабинете Веб-портала https://permparking.ru. Для этого выполните следующие действия:

1. Зарегистрируйтесь на Web-портале https://permparking.ru или, если вы уже зарегистрированы, войдите под своим логином и паролем в личный кабинет.

2. Перейдите на вкладку «Парковка».

3. В открывшейся форме заполните следующие поля:

· номер парковочной зоны;

· номер транспортного средства;

· примерное время парковки.

4. Нажмите кнопку «Оплатить парковку». В разделе «Текущая парковка» появится информация о вашей парковке. Вы можете остановить или продлить парковку, нажав на соответствующую кнопку.

В случае особых обстоятельств вы можете оплатить парковку после ее окончания с помощью функции постоплаты парковочной сессии до 23 часов 59минут текущих суток с момента въезда на парковочное место и в течение суток, следующих за днем окончания парковочной сессии. Подробнее об этом способе оплаты вы можете прочитать в разделе «Способы оплаты» на странице «Постоплата» .

Подробнее об этом способе оплаты вы можете прочитать в разделе «Способы оплаты» на странице «Постоплата» .

Если у вас есть вопросы

связанные с работой платной парковки, вы можете обратиться по единому контакту

центр по телефону 8-800-300-77-77 или

по электронной почте support@permparking.ru .

Банковские трояны: главная киберугроза для мобильных устройств

Мы все еще находимся в эпицентре бума смартфонов. За последние пару лет более 50% всех мобильных устройств, используемых потребителями, составляют смартфоны. В свою очередь, это приводит к серьезной проблеме: мобильным киберугрозам. В то время как пользователи ПК уже привыкли, по крайней мере, к базовой «гигиене безопасности», большинство пользователей смартфонов по-прежнему считают свое устройство «просто телефоном», который находится в той же лиге, что и утюг или стиральная машина — так зачем беспокоиться?

Современный смартфон — это полноценный компьютер, который намного мощнее того, что был у вас 10 лет назад. И это опасный компьютер. Если на жестком диске вашего ПК может не оказаться ничего ценного, кроме пары научных работ, сделанных в колледже, и кучи фотографий с недавнего отпуска, то на вашем смартфоне, скорее всего, будут данные, которые ценны как для вас, так и для всей семьи. киберпреступники.

И это опасный компьютер. Если на жестком диске вашего ПК может не оказаться ничего ценного, кроме пары научных работ, сделанных в колледже, и кучи фотографий с недавнего отпуска, то на вашем смартфоне, скорее всего, будут данные, которые ценны как для вас, так и для всей семьи. киберпреступники.

Если у вас есть смартфон, вполне вероятно, что у вас есть и банковская карта. Так как банки используют номер мобильного телефона для авторизации (они отправляют одноразовые пароли по SMS), то для киберпреступников есть смысл проникнуть в этот канал связи и осуществлять платежи и переводы с вашего банковского счета.

При этом неудивительно, что банковские трояны являются наиболее распространенными мобильными угрозами: они составляют более 95% мобильных вредоносных программ. Более 98% атак на мобильный банкинг нацелены на устройства Android, что также неудивительно. Android — самая популярная мобильная платформа в мире (более 80% мирового рынка смартфонов), и из всех популярных мобильных платформ только Android позволяет загружать программное обеспечение.

Почти половина всех пользователей Android подвергается атаке через установочную уязвимость — http://t.co/AgmnUvEFHu pic.twitter.com/k9УКгсВоВУ

— «Лаборатория Касперского» (@kaspersky) 26 марта 2015 г.

Хотя трояны менее опасны, чем вирусы, поскольку для проникновения в систему требуются действия пользователя, существует ряд эффективных методов социальной инженерии, которые побуждают пользователя установить троянец, имитирующий, скажем, важное обновление или бонусный уровень в любимой мобильной игре. Кроме того, множество эксплойтов могут запускать вредоносное ПО автоматически, как только пользователь случайно запустит вредоносный файл.

Банковские троянцы используют три основных метода:

• Скрытие текста: Вредоносное ПО на телефонах скрывает входящие SMS от банков и затем отправляет их преступникам, которые затем переводят деньги на свои счета.

• Мелкие денежные переводы: Злоумышленники время от времени переводят относительно небольшие суммы денег на мошеннические счета со счета зараженного пользователя.

• Зеркалирование приложений: Вредоносное ПО имитирует мобильные приложения банков и, получив учетные данные пользователя для входа в реальное приложение, выполняет два вышеуказанных действия

Основные банковские трояны (более 50%) нацелены на Россию и страны СНГ, а также на Индию и Вьетнам. В последнее время на подъеме находится новое поколение универсальных мобильных вредоносных программ. Эта группа может загружать обновленные профили различных иностранных банков из США, Германии и Великобритании.

Дедушка всех мобильных банковских троянцев — Zeus, он же Zitmo (Zeus-in-the-mobile), появившийся еще в 2010 году (его предок для ПК, также названный Zeus, был создан в 2006 году). Этому вредоносному ПО удалось заразить более 3,5 миллионов устройств только в США и создать крупнейший в истории ботнет.

Хтонический вариант трояна #Zeus нацелен на 150 банков в 15 странах https://t.co/n724S9CF5b pic.twitter.com/NkFvOzbwdV

— Лаборатория Касперского (@kaspersky) 18 декабря 2014 г.

Это классический угонщик, который сохраняет учетные данные, которые пользователь вводит в интерфейсе мобильного банка, и отправляет их преступнику, который затем может войти в систему, используя украденные учетные данные и выполнение мошеннических транзакций (Zitmo даже смог обойти двухфакторную аутентификацию).

Кроме того, благодаря Zeus мошенникам удалось украсть более 74 000 FTP-паролей с различных сайтов (включая Bank of America), изменив их код так, чтобы можно было извлекать данные кредитной карты после каждой попытки оплаты. Zeus был очень активен до конца 2013 года, когда его начал вытеснять более современный Xtreme RAT, однако ядро троянца по-прежнему остается в моде среди вредоносных программ.

В 2011 году появился SpyEye; это был один из самых успешных банковских троянцев в истории. Его создатель Александр Панин продавал код на черном рынке по цене от 1000 до 8500 долларов. По данным ФБР, деанонимизировавшего создателя SpyEye, количество покупателей, модифицировавших троянца для кражи денег из различных банков, составило 150. Одному из мошенников удалось украсть более 3,2 млн долларов всего за полгода.

Одному из мошенников удалось украсть более 3,2 млн долларов всего за полгода.

Уточнение казалось бы излишним (но вот оно): соавтор SpyEye Хамза Бенделладж не приговорен к смертной казни. https://t.co/AzktLOVIYV

— The CyberWire (@thecyberwire) 2 сентября 2015 г.

В 2012 году был обнаружен еще один вид — Carberp. Этот компонент имитировал Android-приложения крупных российских банков, Сбербанка и Альфа-банка, и был нацелен на их пользователей в России, Беларуси, Казахстане, Молдове и Украине. Любопытно, что злоумышленники смогли опубликовать поддельные приложения в Google Play.

В ходе совместной российско-украинской операции задержана киберпреступная группа в составе 28 человек. Однако исходный код Carberp был опубликован в 2013 году, поэтому любой мог использовать его для создания собственных вредоносных программ. В то время как оригинальный Carberp был в основном создан для стран бывшего Советского Союза, его клоны были найдены по всему миру, включая США и страны Европы и Латинской Америки.

Узнайте о большой четверке #банковских #троянцев, которые никогда не исчезнут: #Carberp, #Citadel, #SpyEye и #Zeus. http://t.co/aAcVq1e6N8

— Лаборатория Касперского (@kaspersky) 21.10.2013

В 2013 году Hesperbot начал забирать своих жертв. Вредоносное ПО возникло в Турции и распространилось по всему миру через Португалию и Чехию. Помимо обычных неприятностей, этот троянец создает на смартфоне скрытый VNC-сервер, который предоставляет злоумышленнику доступ к удаленному управлению устройством.

Даже после исчезновения троянца удаленный доступ сохраняется и позволяет злоумышленникам перехватывать все сообщения, как если бы устройство было в их руках, что дает еще одну возможность установить вредоносное ПО. Более того, Hesperbot выступал не только в роли банковского троянца, но и в роли похитителя биткойнов. Hesperbot распространяется через фишинговые кампании, выдающие себя за почтовые службы.

Вредоносная кампания Hesperbot поразила турецкие банки.

Вот анализ вредоносного ПО Hesperbot для Android

http://t.co/AGh7mOOhRu

@OguzhanTopgul— Mobile Security (@Mobile_Sec) 29 сентября 2014 г.

Еще в 2014 году был раскрыт исходный код Android.iBanking. iBanking — это комплексный комплект для перехвата SMS-сообщений и удаленного управления устройствами по цене до 5000 долларов. Публикация кода привела к всплеску заражений.

В комплект входит вредоносный код, заменяющий легитимное банковское приложение (исходное приложение остается полностью функциональным, но модифицированным для включения более широкого набора функций) и программа для Windows с удобным графическим интерфейсом, которая позволяет контролировать все затронутые смартфоны из списка, который автоматически обновляется, чтобы включить новых жертв.

Исходный код бота Android iBanking появился на подпольном форуме http://t.co/loqIRqTjrO

— Siavash (@RafatiSiavash) 3 января 2015 г.

Удивительно, что, несмотря на доступность бесплатной версии вредоносной платформы, премиум-версия комплекта гораздо более популярна. Премиум-пользователи получают регулярные обновления продукта и поддержку клиентов. К концу того же года в Google Play были обнаружены еще два троянца, предназначенных для Бразилии и созданных без особых навыков программирования — исключительно на основе имеющегося универсального комплекта.

Премиум-пользователи получают регулярные обновления продукта и поддержку клиентов. К концу того же года в Google Play были обнаружены еще два троянца, предназначенных для Бразилии и созданных без особых навыков программирования — исключительно на основе имеющегося универсального комплекта.

Когда дело доходит до банковских атак, Бразилия занимает особое место. Это можно объяснить популярностью системы мобильных платежей Boleto. Он позволяет одному пользователю переводить деньги другому пользователю с помощью виртуальных чеков, содержащих уникальный идентификатор платежа, который преобразуется в штрих-код на дисплее, а затем сканируется телефоном получателя с камерой.

Что мы можем узнать из бразильской аферы #Boleto на миллиард долларов? http://t.co/1GSah0zNbf pic.twitter.com/xSSiIFohI4

— «Лаборатория Касперского» (@kaspersky) 9 июля 2014 г.

Специальные троянцы, нацеленные на пользователей Boleto (например, Infostealer. Boleteiro), перехватывают сгенерированные чеки, как только они появляются в браузере, и немедленно модифицируют их «на месте». fly’ для отправки атакующему.

Boleteiro), перехватывают сгенерированные чеки, как только они появляются в браузере, и немедленно модифицируют их «на месте». fly’ для отправки атакующему.

Кроме того, троянец отслеживает ввод идентификатора в систему Boleto на сайтах и в банковских приложениях (при пополнении счета в системе) и тайно подменяет легитимный идентификатор на мошеннический.

#Банкерские троянцы: главная мобильная #киберугроза

Tweet

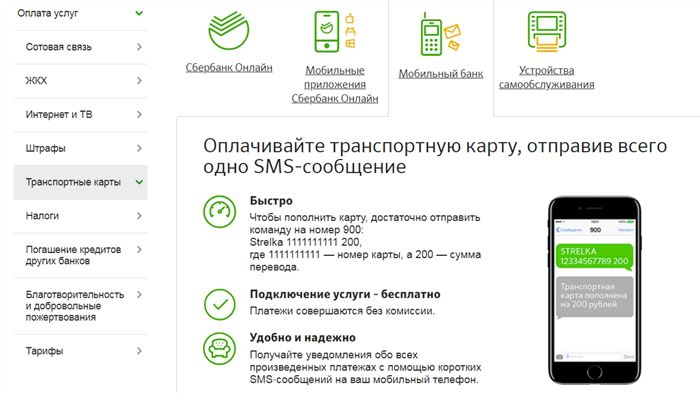

В июне 2015 года в России был обнаружен новый троянец; Android.Bankbot.65.Origin был замаскирован под пропатченное официальное приложение «Сбербанк Онлайн» и предлагал «более широкий набор функций мобильного банкинга», доступный после установки «новой версии».

На самом деле приложение действительно оставалось функциональным инструментом мобильного банкинга, поэтому пользователи не заметили подкачки. Следовательно, в июле 100 000 пользователей Сбербанка сообщили об убытках более 2 млрд рублей. Все они использовали мошенническое приложение «Сбербанк Онлайн».

Вот анализ вредоносного ПО Hesperbot для Android

Вот анализ вредоносного ПО Hesperbot для Android